13. L2TPv2/IPsec設定

13.1. L2TPv2/IPsecを使用する

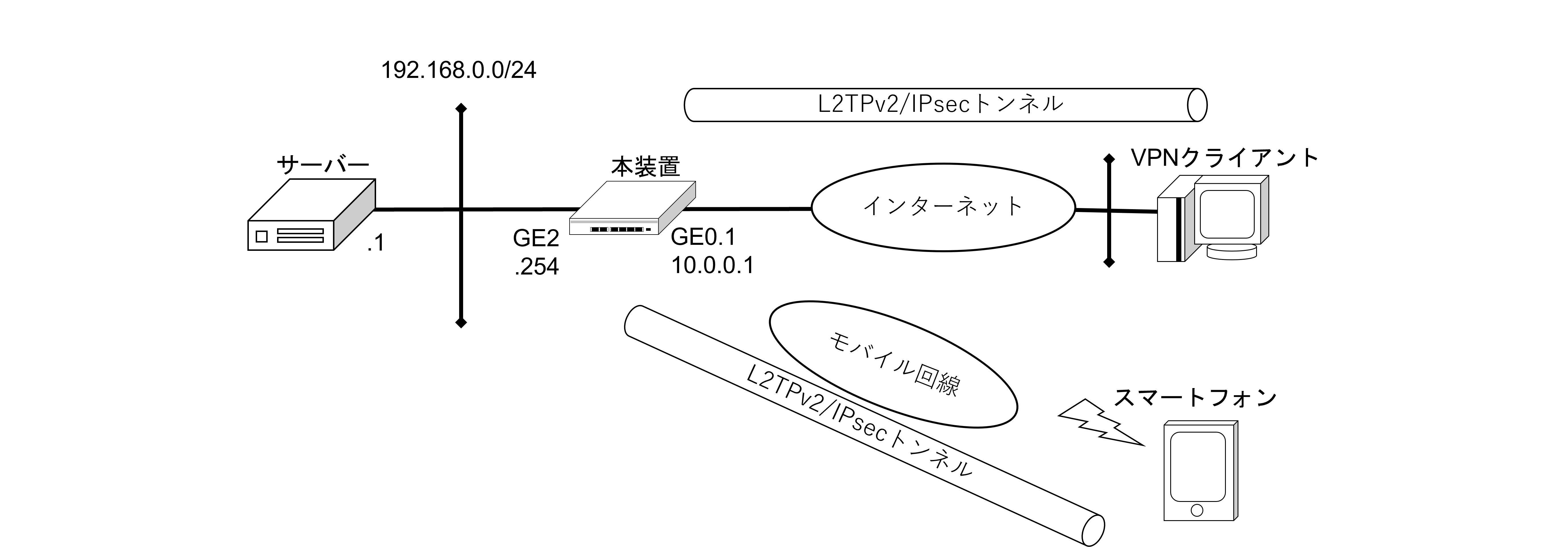

L2TP/IPsecを使用してパソコンやスマートフォン、タブレットなどのスマートデバイスから直接VPN接続する例です。

※Android 12以降ではL2TP/IPsecを利用することはできません。

設定

本装置の設定

Router# configure

Router(config)# ip route default GigaEthernet0.1

Router(config)# ike nat-traversal

Router(config)# ike proposal ike-prop1 encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike proposal ike-prop2 encryption aes-192 hash sha2-384 group 2048-bit

Router(config)# ike proposal ike-prop3 encryption aes hash sha group 1024-bit

Router(config)# ike policy ike-poli peer any key pres-key mode aggressive ike-prop1,ike-prop2,ike-prop3

Router(config)# ipsec autokey-proposal ipsec-prop1 esp-aes-256 esp-sha2-512

Router(config)# ipsec autokey-proposal ipsec-prop2 esp-aes-192 esp-sha2-384

Router(config)# ipsec autokey-proposal ipsec-prop3 esp-aes esp-sha

Router(config)# ipsec dynamic-map ipsec-poli ipv4 ipsec-prop1,ipsec-prop2,ipsec-prop3

Router(config)# proxy-dns server 10.2.2.1 priority 110

Router(config)# proxy-dns server 10.2.2.2 priority 90

Router(config)# ppp profile ppp-prof

Router(config-ppp-ppp-prof)# authentication myname user-a@example.com

Router(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

Router(config-ppp-ppp-prof)# exit

Router(config)# ppp profile lns

Router(config-ppp-lns)# authentication request chap

Router(config-ppp-lns)# authentication password vpn-name vpn-pass

Router(config-ppp-lns)# lcp pfc

Router(config-ppp-lns)# lcp acfc

Router(config-ppp-lns)# ipcp provide-remote-dns 192.168.0.254

Router(config-ppp-lns)# ipcp provide-ip-address range 192.168.0.201 192.168.0.250

Router(config-ppp-lns)# exit

Router(config)# ip dhcp profile dhcp-prof

Router(config-dhcp-dhcp-prof)# dns-server 192.168.0.254

Router(config-dhcp-dhcp-prof)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.0.254/24

Router(config-GigaEthernet2.0)# ip proxy-arp

Router(config-GigaEthernet2.0)# ip dhcp enable

Router(config-GigaEthernet2.0)# ip dhcp binding dhcp-prof

Router(config-GigaEthernet2.0)# proxy-dns ip enable

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface GigaEthernet0.1

Router(config-GigaEthernet0.1)# encapsulation pppoe

Router(config-GigaEthernet0.1)# ppp binding ppp-prof

Router(config-GigaEthernet0.1)# ip address 10.0.0.1/32

Router(config-GigaEthernet0.1)# ip napt enable

Router(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 udp 500

Router(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 50

Router(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 udp 4500

Router(config-GigaEthernet0.1)# no shutdown

Router(config-GigaEthernet0.1)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# ppp binding lns

Router(config-Tunnel0.0)# tunnel mode l2tp-lns ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ip tcp adjust-mss auto

Router(config-Tunnel0.0)# ipsec policy transport ipsec-poli

Router(config-Tunnel0.0)# proxy-dns ip enable

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)# interface Tunnel1.0

Router(config-Tunnel1.0)# ppp binding lns

Router(config-Tunnel1.0)# tunnel mode l2tp-lns ipsec

Router(config-Tunnel1.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel1.0)# ip tcp adjust-mss auto

Router(config-Tunnel1.0)# ipsec policy transport ipsec-poli

Router(config-Tunnel1.0)# proxy-dns ip enable

Router(config-Tunnel1.0)# no shutdown

Router(config-Tunnel1.0)# exit

Router(config)#

解説

ip route default GigaEthernet0.1

デフォルトルートをPPPoEインタフェースに設定します。

ike nat-traversal

NATトラバーサル機能を有効化します。

ike proposal ike-prop1 encryption aes-256 hash sha2-512 group 3072-bit

ike proposal ike-prop2 encryption aes-192 hash sha2-384 group 2048-bit

ike proposal ike-prop3 encryption aes hash sha group 1024-bit

ike policy ike-poli peer any key pres-key mode aggressive ike-prop1,ike-prop2,ike-prop3

ISAKMP SA確立に使用するプロポーザルの指定を行います。

プロポーザルの設定はクライアントによってサポートが異なるため、複数の設定を用意します。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec autokey-proposal ipsec-prop2 esp-aes-192 esp-sha2-384

ipsec autokey-proposal ipsec-prop3 esp-aes esp-sha

ipsec dynamic-map ipsec-poli ipv4 ipsec-prop1,ipsec-prop2,ipsec-prop3

IPsec SA確立に使用するプロポーザルの指定を行います。

IKEプロポーザルと同様に複数の設定を用意します。

ppp profile lns

authentication request chap

authentication password vpn-name vpn-pass

ipcp provide-remote-dns 192.168.0.254

ipcp provide-ip-address range 192.168.0.201 192.168.0.250

interface Tunnel0.0

ppp binding lns

L2TP接続に必要なユーザー名とパスワードをPPPプロファイルに設定します。

このプロファイルはリモートクライアントからの接続用にトンネルインタフェースへ関連付けします。

接続するリモートクライアント分トンネルインタフェースを作成する必要があります。

リモートクライアントからVPN接続する際のユーザー名とパスワードを、"authentication password"コマンドから設定します。

リモートクライアント側へ割り当てるDNSサーバーのアドレスとIPアドレスの範囲も設定できます。

ppp profile lns

lcp pfc

lcp acfc

LCP(リンク制御プロトコル)のPFC(Protocol-Field-Compression)とACFC(Address-and-Control-Field-Compression)を有効にします。

interface Tunnel0.0

tunnel mode l2tp-lns ipsec

ipsec policy tunnel ipsec-poli

トンネルモードをL2TP-LNS IPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。

13.2. ダイナミックDNSを使用したL2TPv2/IPsec接続

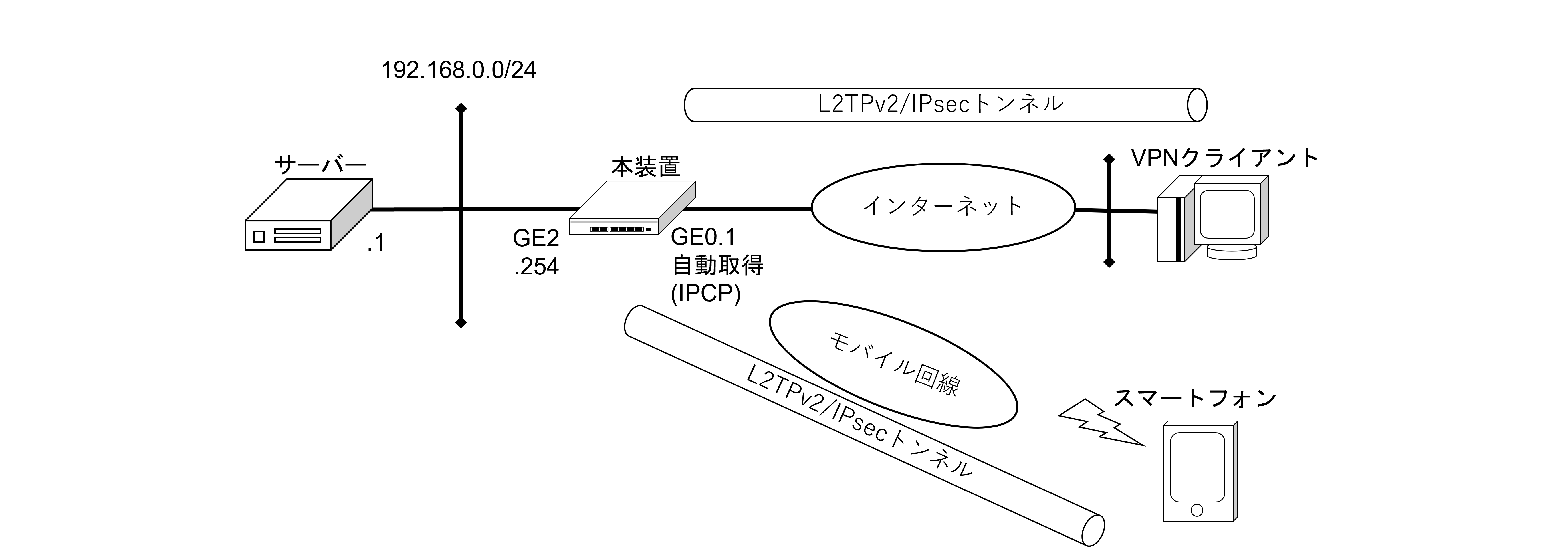

L2TP/IPsecを使用してパソコンやスマートフォン、タブレットなどのスマートデバイスから直接VPN接続する例です。

※Android 12以降ではL2TP/IPsecを利用することはできません。

NetMeisterのダイナミックDNSを利用して接続することもできます。

グループIDとグループパスワードは、以下の内容でNetMeisterに登録済みとします。

設定

本装置の設定

Router# configure

Router(config)#hostname IX-R2530

IX-R2530(config)# ip route default GigaEthernet0.1

IX-R2530(config)# ike nat-traversal

IX-R2530(config)# ike proposal ike-prop1 encryption aes-256 hash sha2-512 group 3072-bit

IX-R2530(config)# ike proposal ike-prop2 encryption aes-192 hash sha2-384 group 2048-bit

IX-R2530(config)# ike proposal ike-prop3 encryption aes hash sha group 1024-bit

IX-R2530(config)# ike policy ike-poli peer any key pres-key mode aggressive ike-prop1,ike-prop2,ike-prop3

IX-R2530(config)# ipsec autokey-proposal ipsec-prop1 esp-aes-256 esp-sha2-512

IX-R2530(config)# ipsec autokey-proposal ipsec-prop2 esp-aes-192 esp-sha2-384

IX-R2530(config)# ipsec autokey-proposal ipsec-prop3 esp-aes esp-sha

IX-R2530(config)# ipsec dynamic-map ipsec-poli ipv4 ipsec-prop1,ipsec-prop2,ipsec-prop3

IX-R2530(config)# nm ip enable

IX-R2530(config)# nm account sample-gr password plain sample-pw

IX-R2530(config)# nm sitename tokyo

IX-R2530(config)# ppp profile ppp-prof

IX-R2530(config-ppp-ppp-prof)# authentication myname user-a@example.com

IX-R2530(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

IX-R2530(config-ppp-ppp-prof)# exit

IX-R2530(config)# ppp profile lns

IX-R2530(config-ppp-lns)# authentication request chap

IX-R2530(config-ppp-lns)# authentication password vpn-name vpn-pass

IX-R2530(config-ppp-lns)# lcp pfc

IX-R2530(config-ppp-lns)# lcp acfc

IX-R2530(config-ppp-lns)# ipcp provide-remote-dns 192.168.0.254

IX-R2530(config-ppp-lns)# ipcp provide-ip-address range 192.168.0.201 192.168.0.250

IX-R2530(config-ppp-lns)# exit

IX-R2530(config)# ip dhcp profile dhcp-prof

IX-R2530(config-dhcp-dhcp-prof)# dns-server 192.168.0.254

IX-R2530(config-dhcp-dhcp-prof)# exit

IX-R2530(config)# interface GigaEthernet2.0

IX-R2530(config-GigaEthernet2.0)# ip address 192.168.0.254/24

IX-R2530(config-GigaEthernet2.0)# ip proxy-arp

IX-R2530(config-GigaEthernet2.0)# ip dhcp enable

IX-R2530(config-GigaEthernet2.0)# ip dhcp binding dhcp-prof

IX-R2530(config-GigaEthernet2.0)# proxy-dns ip enable

IX-R2530(config-GigaEthernet2.0)# no shutdown

IX-R2530(config-GigaEthernet2.0)# exit

IX-R2530(config)# interface GigaEthernet0.1

IX-R2530(config-GigaEthernet0.1)# encapsulation pppoe

IX-R2530(config-GigaEthernet0.1)# ppp binding ppp-prof

IX-R2530(config-GigaEthernet0.1)# ip address ipcp

IX-R2530(config-GigaEthernet0.1)# ip napt enable

IX-R2530(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 udp 500

IX-R2530(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 50

IX-R2530(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 udp 4500

IX-R2530(config-GigaEthernet0.1)# no shutdown

IX-R2530(config-GigaEthernet0.1)# exit

IX-R2530(config)# interface Tunnel0.0

IX-R2530(config-Tunnel0.0)# ppp binding lns

IX-R2530(config-Tunnel0.0)# tunnel mode l2tp-lns ipsec

IX-R2530(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

IX-R2530(config-Tunnel0.0)# ip tcp adjust-mss auto

IX-R2530(config-Tunnel0.0)# ipsec policy transport ipsec-poli

IX-R2530(config-Tunnel0.0)# proxy-dns ip enable

IX-R2530(config-Tunnel0.0)# no shutdown

IX-R2530(config-Tunnel0.0)# exit

IX-R2530(config)# interface Tunnel1.0

IX-R2530(config-Tunnel1.0)# ppp binding lns

IX-R2530(config-Tunnel1.0)# tunnel mode l2tp-lns ipsec

IX-R2530(config-Tunnel1.0)# ip unnumbered GigaEthernet2.0

IX-R2530(config-Tunnel1.0)# ip tcp adjust-mss auto

IX-R2530(config-Tunnel1.0)# ipsec policy transport ipsec-poli

IX-R2530(config-Tunnel1.0)# proxy-dns ip enable

IX-R2530(config-Tunnel1.0)# no shutdown

IX-R2530(config-Tunnel1.0)# exit

IX-R2530(config)#

解説

ip route default GigaEthernet0.1

デフォルトルートをPPPoEインタフェースに設定します。

ike nat-traversal

NATトラバーサル機能を有効化します。

ike proposal ike-prop1 encryption aes-256 hash sha2-512 group 3072-bit

ike proposal ike-prop2 encryption aes-192 hash sha2-384 group 2048-bit

ike proposal ike-prop3 encryption aes hash sha group 1024-bit

ike policy ike-poli peer any key pres-key mode aggressive ike-prop1,ike-prop2,ike-prop3

ISAKMP SA確立に使用するプロポーザルの指定を行います。

プロポーザルの設定はクライアントによってサポートが異なるため、複数の設定を用意します。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec autokey-proposal ipsec-prop2 esp-aes-192 esp-sha2-384

ipsec autokey-proposal ipsec-prop3 esp-aes esp-sha

ipsec dynamic-map ipsec-poli ipv4 ipsec-prop1,ipsec-prop2,ipsec-prop3

IPsec SA確立に使用するプロポーザルの指定を行います。

IKEプロポーザルと同様に複数の設定を用意します。

ppp profile lns

authentication request chap

authentication password vpn-name vpn-pass

ipcp provide-remote-dns 192.168.0.254

ipcp provide-ip-address range 192.168.0.201 192.168.0.250

interface Tunnel0.0

ppp binding lns

L2TP接続に必要なユーザー名とパスワードをPPPプロファイルに設定します。

このプロファイルはリモートクライアントからの接続用にトンネルインタフェースへ関連付けします。

接続するリモートクライアント分トンネルインタフェースを作成する必要があります。

リモートクライアントからVPN接続する際のユーザー名とパスワードを、"authentication password"コマンドから設定します。

リモートクライアント側へ割り当てるDNSサーバーのアドレスとIPアドレスの範囲も設定できます。

ppp profile lns

lcp pfc

lcp acfc

LCP(リンク制御プロトコル)のPFC(Protocol-Field-Compression)とACFC(Address-and-Control-Field-Compression)を有効にします。

interface Tunnel0.0

tunnel mode l2tp-lns ipsec

ipsec policy tunnel ipsec-poli

トンネルモードをL2TP-LNS IPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。