4. インターネットVPN(IKEv1)設定

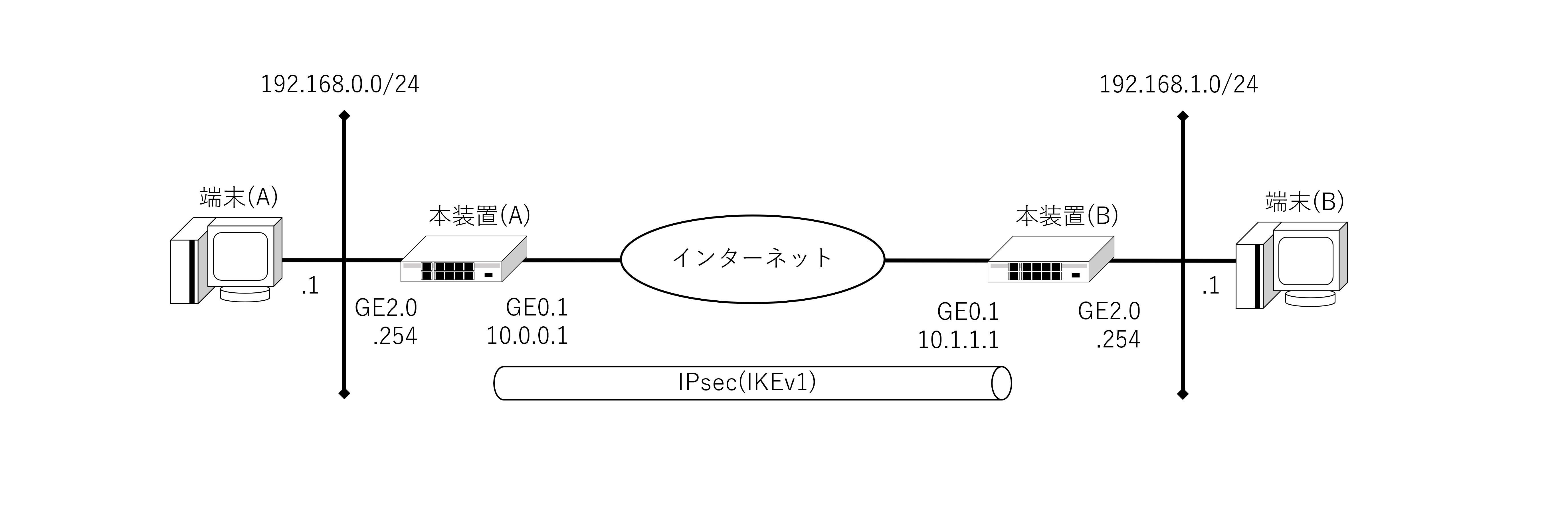

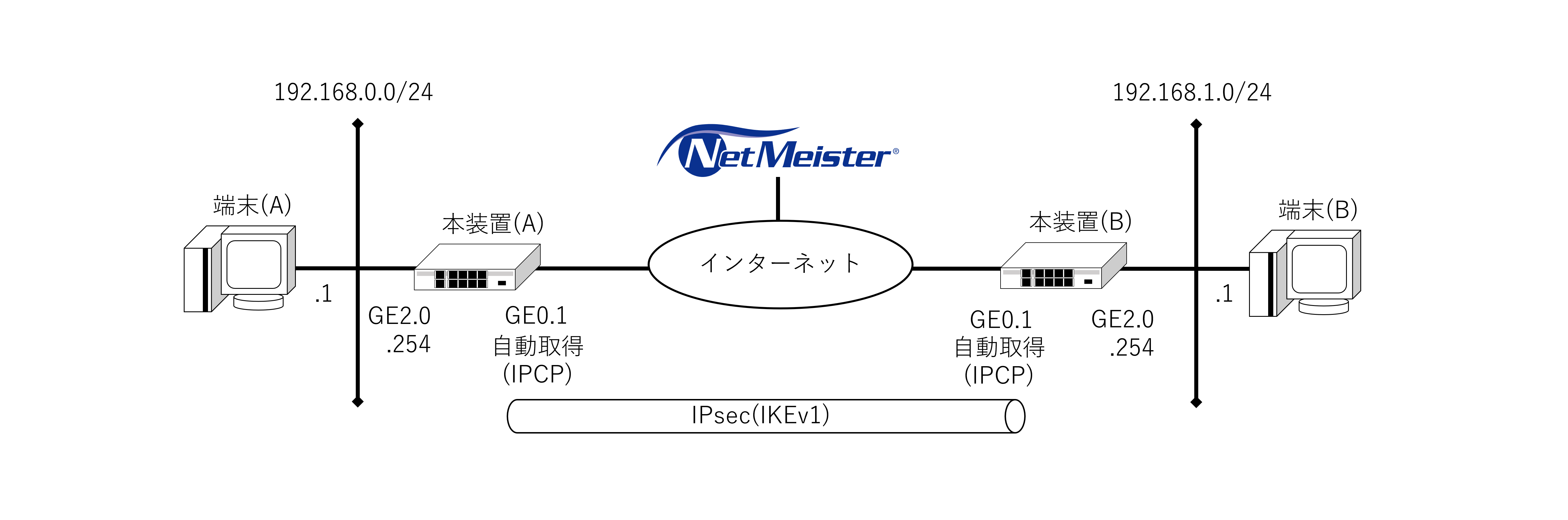

4.1. メインモードによるインターネットVPN(IKEv1)

PPPoE接続によるインターネットVPN接続設定例です。

IPsecのIKEv1によるメインモードで接続する例です。

4.1.1. 設定

4.1.1.1. 本装置(A)の設定

Router# configure

Router(config)# ip route 10.1.1.1/32 GigaEthernet0.1

Router(config)# ip route 192.168.1.0/24 Tunnel0.0

Router(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike policy ike-poli peer 10.1.1.1 key pres-key ike-prop

Router(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Router(config)# ipsec autokey-map ipsec-poli ipv4 peer 10.1.1.1 ipsec-prop

Router(config)# ipsec local-id ipsec-poli 192.168.0.0/24

Router(config)# ipsec remote-id ipsec-poli 192.168.1.0/24

Router(config)# ppp profile ppp-prof

Router(config-ppp-ppp-prof)# authentication myname user-a@example.com

Router(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

Router(config-ppp-ppp-prof)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.0.254/24

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface GigaEthernet0.1

Router(config-GigaEthernet0.1)# encapsulation pppoe

Router(config-GigaEthernet0.1)# ppp binding ppp-prof

Router(config-GigaEthernet0.1)# ip address 10.0.0.1/32

Router(config-GigaEthernet0.1)# no shutdown

Router(config-GigaEthernet0.1)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# tunnel mode ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ip tcp adjust-mss auto

Router(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)#

4.1.1.2. 本装置(B)の設定

Router# configure

Router(config)# ip route 10.0.0.1/32 GigaEthernet0.1

Router(config)# ip route 192.168.0.0/24 Tunnel0.0

Router(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike policy ike-poli peer 10.0.0.1 key pres-key ike-prop

Router(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Router(config)# ipsec autokey-map ipsec-poli ipv4 peer 10.0.0.1 ipsec-prop

Router(config)# ipsec local-id ipsec-poli 192.168.1.0/24

Router(config)# ipsec remote-id ipsec-poli 192.168.0.0/24

Router(config)# ppp profile ppp-prof

Router(config-ppp-ppp-prof)# authentication myname user-b@example.com

Router(config-ppp-ppp-prof)# authentication password user-b@example.com password-b

Router(config-ppp-ppp-prof)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.1.254/24

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface GigaEthernet0.1

Router(config-GigaEthernet0.1)# encapsulation pppoe

Router(config-GigaEthernet0.1)# ppp binding ppp-prof

Router(config-GigaEthernet0.1)# ip address 10.1.1.1/32

Router(config-GigaEthernet0.1)# no shutdown

Router(config-GigaEthernet0.1)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# tunnel mode ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)#

4.1.2. 解説

4.1.2.1. 本装置(A)の解説

ip route 10.1.1.1/32 GigaEthernet0.1

ip route 192.168.1.0/24 Tunnel0.0

IPsecのpeerの宛先をPPPoEインタフェースに設定します。

IPsec接続先をトンネルインタフェースに設定します。

ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

ike policy ike-poli peer 10.1.1.1 key pres-key ike-prop

ISAKMP SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 、DHグループ 15 を指定しています。また、IKEのネゴシエーションを行う対向先のIPアドレスと事前共有鍵の設定を行います。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec autokey-map ipsec-poli ipv4 peer 20.1.1.1 ipsec-prop

IPsec SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 を指定しています。また、対向先のIPアドレスを設定します。

ipsec local-id ipsec-poli 192.168.0.0/24

ipsec remote-id ipsec-poli 192.168.1.0/24

IPsecフェーズ2のID設定です。

IPsecで接続する対向装置とIDが対になるように設定します。

interface Tunnel0.0

tunnel mode ipsec

ipsec policy tunnel ipsec-poli

トンネルモードをIPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。

ppp profile ppp-prof

authentication myname user-a@example.com

authentication password user-a@example.com password-a

interface GigaEthernet0.1

encapsulation pppoe

ppp binding ppp-prof

PPPoE接続の設定です。

PPPプロファイルにユーザー名/パスワードを設定し、インタフェースにPPPプロファイルの関連付けを行います。

インタフェースのカプセル化種別をPPPoEに設定します。

interface Tunnel0.0

ip unnumbered GigaEthernet2.0

トンネルインタフェースのIPアドレス設定です。

ip unnumberedコマンドにより、LAN側インタフェース :

GE2.0 と共有することもできます。interface Tunnel0.0

ip tcp adjust-mss auto

トンネルを通るTCPパケットのMSS値をトンネルインタフェースのMTU長以下に自動調整します。

この設定はTCPフローが通る経路の一箇所に設定すればよいため、本例では本装置(A)側にのみ設定をしています。

4.1.2.2. 本装置(B)の解説

本装置(A)と同様の考え方で設定します。

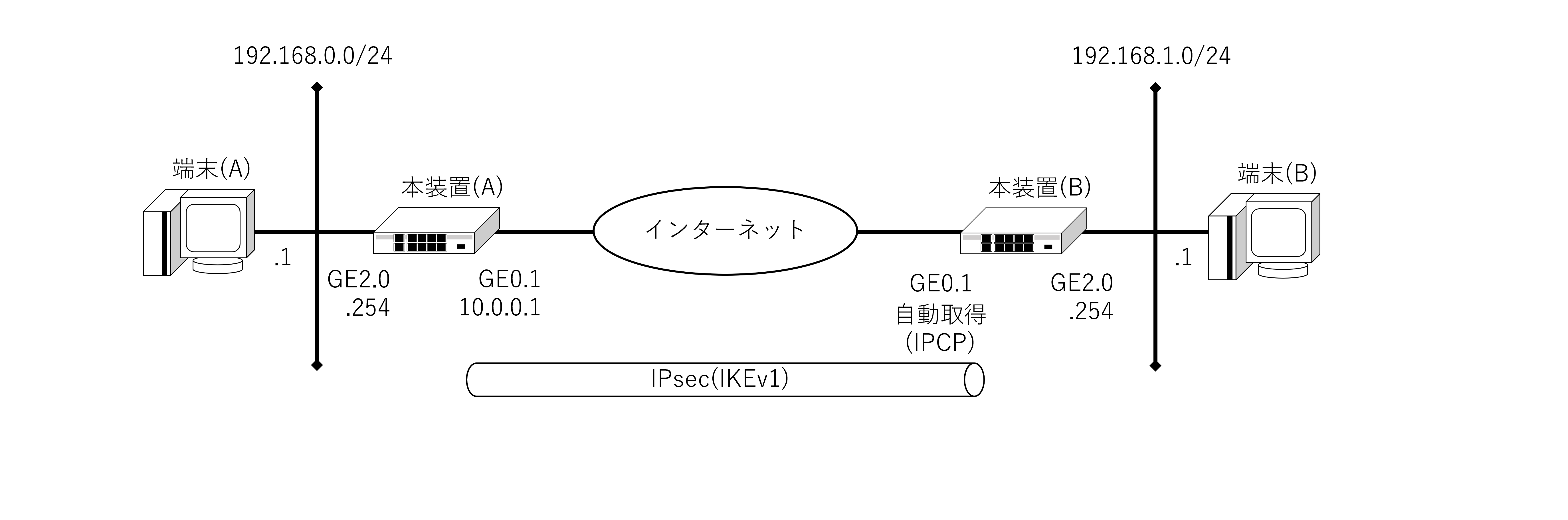

4.2. アグレッシブモードによるインターネットVPN(IKEv1)

PPPoE接続によるインターネットVPN接続設定例です。

IPsecのIKEv1によるアグレッシブモードで接続する例です。

4.2.1. 設定

4.2.1.1. 本装置(A)の設定

Router# configure

Router(config)# ip route default GigaEthernet0.1

Router(config)# ip route 192.168.1.0/24 Tunnel0.0

Router(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike policy ike-poli peer any key pres-key mode aggressive ike-prop

Router(config)# ike commit-bit ike-poli

Router(config)# ike remote-id ike-poli keyid ike-id

Router(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Router(config)# ipsec dynamic-map ipsec-poli ipv4 ipsec-prop ike ike-poli

Router(config)# ipsec commit-bit ipsec-poli

Router(config)# ipsec local-id ipsec-poli 192.168.0.0/24

Router(config)# ipsec remote-id ipsec-poli 192.168.1.0/24

Router(config)# ppp profile ppp-prof

Router(config-ppp-ppp-prof)# authentication myname user-a@example.com

Router(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

Router(config-ppp-ppp-prof)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.0.254/24

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface GigaEthernet0.1

Router(config-GigaEthernet0.1)# encapsulation pppoe

Router(config-GigaEthernet0.1)# ppp binding ppp-prof

Router(config-GigaEthernet0.1)# ip address 10.0.0.1/32

Router(config-GigaEthernet0.1)# no shutdown

Router(config-GigaEthernet0.1)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# tunnel mode ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ip tcp adjust-mss auto

Router(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)#

4.2.1.2. 本装置(B)の設定

Router# configure

Router(config)# ip route 10.0.0.1/32 GigaEthernet0.1

Router(config)# ip route 192.168.0.0/24 Tunnel0.0

Router(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike suppress-dangling

Router(config)# ike policy ike-poli peer 10.0.0.1 key pres-key mode aggressive ike-prop

Router(config)# ike keepalive ike-poli 10 3

Router(config)# ike local-id ike-poli keyid ike-id

Router(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Router(config)# ipsec autokey-map ipsec-poli ipv4 peer 10.0.0.1 ipsec-prop

Router(config)# ipsec local-id ipsec-poli 192.168.1.0/24

Router(config)# ipsec remote-id ipsec-poli 192.168.0.0/24

Router(config)# ppp profile ppp-prof

Router(config-ppp-ppp-prof)# authentication myname user-b@example.com

Router(config-ppp-ppp-prof)# authentication password user-b@example.com password-b

Router(config-ppp-ppp-prof)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.1.254/24

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface GigaEthernet0.1

Router(config-GigaEthernet0.1)# encapsulation pppoe

Router(config-GigaEthernet0.1)# ppp binding ppp-prof

Router(config-GigaEthernet0.1)# ip address ipcp

Router(config-GigaEthernet0.1)# no shutdown

Router(config-GigaEthernet0.1)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# tunnel mode ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)#

4.2.2. 解説

4.2.2.1. 本装置(A)の解説

ip route default GigaEthernet0.1

ip route 192.168.1.0/24 Tunnel0.0

デフォルトルートをPPPoEインタフェースに設定します。

IPsec接続先をトンネルインタフェースに設定します。

ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

ike policy ike-poli peer any key pres-key mode aggressive ike-prop

ISAKMP SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 、DHグループ 15 を指定しています。また、IKEのネゴシエーションを行う対向先のIPアドレスと事前共有鍵の設定を行います。

対向先が動的IPアドレスの場合は、anyを指定します。

ike commit-bit ike-poli

IKEアグレッシブモードにてコミットビットを使用します。

ike remote-id ike-poli keyid ike-id

IKEフェーズ1で接続を許可するIDを設定します。

対向装置と同じIDを設定します。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec dynamic-map ipsec-poli ipv4 ipsec-prop ike ike-poli

IPsec SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 を指定しています。対向先が動的IPアドレスの場合、ダイナミックマップを使用します。

ipsec commit-bit ipsec-poli

IPsecフェーズ2でもコミットビットを使用します。

ipsec local-id ipsec-poli 192.168.0.0/24

ipsec remote-id ipsec-poli 192.168.1.0/24

IPsecフェーズ2のID設定です。

IPsecで接続する対向装置とIDが対になるように設定します。

interface Tunnel0.0

tunnel mode ipsec

ipsec policy tunnel ipsec-poli

トンネルモードをIPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。

ppp profile ppp-prof

authentication myname user-a@example.com

authentication password user-a@example.com password-a

interface GigaEthernet0.1

encapsulation pppoe

ppp binding ppp-prof

PPPoE接続の設定です。

PPPプロファイルにユーザー名/パスワードを設定し、インタフェースにPPPプロファイルの関連付けを行います。

インタフェースのカプセル化種別をPPPoEに設定します。

interface Tunnel0.0

ip unnumbered GigaEthernet2.0

トンネルインタフェースのIPアドレス設定です。

ip unnumberedコマンドにより、LAN側インタフェース :

GE2.0 と共有することもできます。interface Tunnel0.0

ip tcp adjust-mss auto

トンネルを通るTCPパケットのMSS値をトンネルインタフェースのMTU長以下に自動調整します。

この設定はTCPフローが通る経路の一箇所に設定すればよいため、本例では本装置(A)側にのみ設定をしています。

4.2.2.2. 本装置(B)の解説

ike suppress-dangling

ダングリングSA抑止機能を有効にします。

ike keepalive ike-poli 10 3

IKEキープアライブの設定です。

デフォルト10秒間隔でキープアライブを送信し、3回連続で応答を受信しなかった場合にSAを削除します。

ike local-id ike-poli keyid ike-id

IKEフェーズ1で送信するIDを設定します。

対向装置と同じIDを設定します。

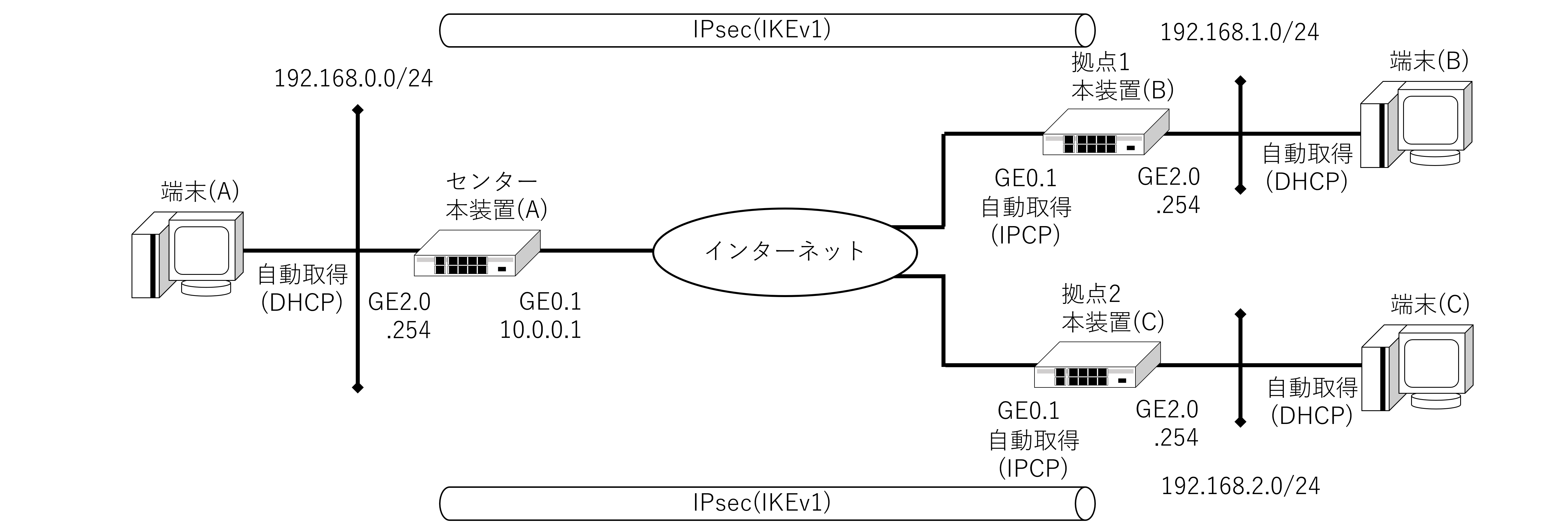

4.3. アグレッシブモードによる複数対地インターネットVPN(IKEv1)

PPPoE接続によるインターネットVPN接続設定例です。

IPsecのIKEv1による1対多対地のアグレッシブモードで接続する例です。

センター経由でインターネット通信が行えるように、センタールーター[本装置(A)]にNAPTの設定も行います。

4.3.1. 設定

4.3.1.1. 本装置(A)の設定

Router# configure

Router(config)# hostname Center

Center(config)# ip route default GigaEthernet0.1

Center(config)# ip route 192.168.1.0/24 Tunnel1.0

Center(config)# ip route 192.168.2.0/24 Tunnel2.0

Center(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Center(config)# ike policy ike-poli1 peer any key pres-key mode aggressive ike-prop

Center(config)# ike commit-bit ike-poli1

Center(config)# ike remote-id ike-poli1 keyid ike-id1

Center(config)# ike policy ike-poli2 peer any key pres-key mode aggressive ike-prop

Center(config)# ike commit-bit ike-poli2

Center(config)# ike remote-id ike-poli2 keyid ike-id2

Center(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Center(config)# ipsec dynamic-map ipsec-poli1 ipv4 ipsec-prop ike ike-poli1

Center(config)# ipsec commit-bit ipsec-poli1

Center(config)# ipsec local-id ipsec-poli1 192.168.0.0/24

Center(config)# ipsec remote-id ipsec-poli1 192.168.1.0/24

Center(config)# ipsec dynamic-map ipsec-poli2 ipv4 ipsec-prop ike ike-poli2

Center(config)# ipsec commit-bit ipsec-poli2

Center(config)# ipsec local-id ipsec-poli2 192.168.0.0/24

Center(config)# ipsec remote-id ipsec-poli2 192.168.2.0/24

Center(config)# proxy-dns server 10.1.1.1 priority 110

Center(config)# proxy-dns server 10.1.1.2 priority 90

Center(config)# ppp profile ppp-prof

Center(config-ppp-ppp-prof)# authentication myname user-a@example.com

Center(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

Center(config-ppp-ppp-prof)# exit

Center(config)# ip dhcp profile dhcp-prof

Center(config-dhcp-dhcp-prof)# dns-server 192.168.0.254

Center(config-dhcp-dhcp-prof)# exit

Center(config)# interface GigaEthernet2.0

Center(config-GigaEthernet2.0)# ip address 192.168.0.254/24

Center(config-GigaEthernet2.0)# ip dhcp enable

Center(config-GigaEthernet2.0)# ip dhcp binding dhcp-prof

Center(config-GigaEthernet2.0)# proxy-dns ip enable

Center(config-GigaEthernet2.0)# no shutdown

Center(config-GigaEthernet2.0)# exit

Center(config)# interface GigaEthernet0.1

Center(config-GigaEthernet0.1)# encapsulation pppoe

Center(config-GigaEthernet0.1)# ppp binding ppp-prof

Center(config-GigaEthernet0.1)# ip address 10.0.0.1/32

Center(config-GigaEthernet0.1)# ip napt enable

Center(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 udp 500

Center(config-GigaEthernet0.1)# ip napt static GigaEthernet0.1 50

Center(config-GigaEthernet0.1)# no shutdown

Center(config-GigaEthernet0.1)# exit

Center(config)# interface Tunnel1.0

Center(config-Tunnel1.0)# tunnel mode ipsec

Center(config-Tunnel1.0)# ip unnumbered GigaEthernet2.0

Center(config-Tunnel1.0)# ip tcp adjust-mss auto

Center(config-Tunnel1.0)# ipsec policy tunnel ipsec-poli1

Center(config-Tunnel1.0)# proxy-dns ip enable

Center(config-Tunnel1.0)# no shutdown

Center(config-Tunnel1.0)# exit

Center(config)# interface Tunnel2.0

Center(config-Tunnel2.0)# tunnel mode ipsec

Center(config-Tunnel2.0)# ip unnumbered GigaEthernet2.0

Center(config-Tunnel2.0)# ip tcp adjust-mss auto

Center(config-Tunnel2.0)# ipsec policy tunnel ipsec-poli2

Center(config-Tunnel2.0)# proxy-dns ip enable

Center(config-Tunnel2.0)# no shutdown

Center(config-Tunnel2.0)# exit

Center(config)#

4.3.1.2. 本装置(B)の設定

Router# configure

Router(config)# hostname Site1

Site1(config)# ip route default Tunnel0.0

Site1(config)# ip route 10.0.0.1/32 GigaEthernet0.1

Site1(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Site1(config)# ike suppress-dangling

Site1(config)# ike policy ike-poli peer 10.0.0.1 key pres-key mode aggressive ike-prop

Site1(config)# ike keepalive ike-poli 10 3

Site1(config)# ike local-id ike-poli keyid ike-id1

Site1(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Site1(config)# ipsec autokey-map ipsec-poli ipv4 peer 10.0.0.1 ipsec-prop

Site1(config)# ipsec local-id ipsec-poli 192.168.1.0/24

Site1(config)# ipsec remote-id ipsec-poli 192.168.0.0/24

Site1(config)# ppp profile ppp-prof

Site1(config-ppp-ppp-prof)# authentication myname user-b@example.com

Site1(config-ppp-ppp-prof)# authentication password user-b@example.com password-b

Site1(config-ppp-ppp-prof)# exit

Site1(config)# ip dhcp profile dhcp-prof

Site1(config-dhcp-dhcp-prof)# dns-server 192.168.0.254

Site1(config-dhcp-dhcp-prof)# exit

Site1(config)# interface GigaEthernet2.0

Site1(config-GigaEthernet2.0)# ip address 192.168.1.254/24

Site1(config-GigaEthernet2.0)# ip dhcp enable

Site1(config-GigaEthernet2.0)# ip dhcp binding dhcp-prof

Site1(config-GigaEthernet2.0)# no shutdown

Site1(config-GigaEthernet2.0)# exit

Site1(config)# interface GigaEthernet0.1

Site1(config-GigaEthernet0.1)# encapsulation pppoe

Site1(config-GigaEthernet0.1)# ppp binding ppp-prof

Site1(config-GigaEthernet0.1)# ip address ipcp

Site1(config-GigaEthernet0.1)# no shutdown

Site1(config-GigaEthernet0.1)# exit

Site1(config)# interface Tunnel0.0

Site1(config-Tunnel0.0)# tunnel mode ipsec

Site1(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Site1(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Site1(config-Tunnel0.0)# no shutdown

Site1(config-Tunnel0.0)# exit

Site1(config)#

4.3.1.3. 本装置(C)の設定

Router# configure

Router(config)# hostname Site2

Site2(config)# ip route default Tunnel0.0

Site2(config)# ip route 10.0.0.1/32 GigaEthernet0.1

Site2(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Site2(config)# ike suppress-dangling

Site2(config)# ike policy ike-poli peer 10.0.0.1 key pres-key mode aggressive ike-prop

Site2(config)# ike keepalive ike-poli 10 3

Site2(config)# ike local-id ike-poli keyid ike-id2

Site2(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Site2(config)# ipsec autokey-map ipsec-poli ipv4 peer 10.0.0.1 ipsec-prop

Site2(config)# ipsec local-id ipsec-poli 192.168.2.0/24

Site2(config)# ipsec remote-id ipsec-poli 192.168.0.0/24

Site2(config)# ppp profile ppp-prof

Site2(config-ppp-ppp-prof)# authentication myname user-c@example.com

Site2(config-ppp-ppp-prof)# authentication password user-c@example.com password-c

Site2(config-ppp-ppp-prof)# exit

Site2(config)# ip dhcp profile dhcp-prof

Site2(config-dhcp-dhcp-prof)# dns-server 192.168.0.254

Site2(config-dhcp-dhcp-prof)# exit

Site2(config)# interface GigaEthernet2.0

Site2(config-GigaEthernet2.0)# ip address 192.168.2.254/24

Site2(config-GigaEthernet2.0)# ip dhcp enable

Site2(config-GigaEthernet2.0)# ip dhcp binding dhcp-prof

Site2(config-GigaEthernet2.0)# no shutdown

Site2(config-GigaEthernet2.0)# exit

Site2(config)# interface GigaEthernet0.1

Site2(config-GigaEthernet0.1)# encapsulation pppoe

Site2(config-GigaEthernet0.1)# ppp binding ppp-prof

Site2(config-GigaEthernet0.1)# ip address ipcp

Site2(config-GigaEthernet0.1)# no shutdown

Site2(config-GigaEthernet0.1)# exit

Site2(config)# interface Tunnel0.0

Site2(config-Tunnel0.0)# tunnel mode ipsec

Site2(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Site2(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Site2(config-Tunnel0.0)# no shutdown

Site2(config-Tunnel0.0)# exit

Site2(config)#

4.3.2. 解説

4.3.2.1. 本装置(A)の解説

ip route default GigaEthernet0.1

ip route 192.168.1.0/24 Tunnel1.0

ip route 192.168.2.0/24 Tunnel2.0

デフォルトルートをPPPoEインタフェースに設定します。

IPsec接続先をトンネルインタフェースに設定します。

ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

ike policy ike-poli1 peer any key pres-key mode aggressive ike-prop

ike policy ike-poli2 peer any key pres-key mode aggressive ike-prop

ISAKMP SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 、DHグループ 15 を指定しています。また、IKEのネゴシエーションを行う対向先のIPアドレスと事前共有鍵の設定を行います。

対向先が動的IPアドレスの場合は、anyを指定します。

ike commit-bit ike-poli1

ike commit-bit ike-poli2

IKEアグレッシブモードにてコミットビットを使用します。

ike remote-id ike-poli1 keyid ike-id1

ike remote-id ike-poli2 keyid ike-id2

IKEフェーズ1で接続を許可するIDを設定します。

対向装置と同じIDを設定します。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec dynamic-map ipsec-poli1 ipv4 ipsec-prop ike ike-poli1

ipsec dynamic-map ipsec-poli2 ipv4 ipsec-prop ike ike-poli2

IPsec SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 を指定しています。対向先が動的IPアドレスの場合、ダイナミックマップを使用します。

ipsec commit-bit ipsec-poli1

ipsec commit-bit ipsec-poli2

IPsecフェーズ2でもコミットビットを使用します。

ipsec local-id ipsec-poli1 192.168.0.0/24

ipsec remote-id ipsec-poli1 192.168.1.0/24

ipsec local-id ipsec-poli2 192.168.0.0/24

ipsec remote-id ipsec-poli2 192.168.2.0/24

IPsecフェーズ2のID設定です。

IPsecで接続する対向装置とIDが対になるように設定します。

interface Tunnel1.0

tunnel mode ipsec

ipsec policy tunnel ipsec-poli1

interface Tunnel2.0

tunnel mode ipsec

ipsec policy tunnel ipsec-poli2

トンネルモードをIPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。

ppp profile ppp-prof

authentication myname user-a@example.com

authentication password user-a@example.com password-a

interface GigaEthernet0.1

encapsulation pppoe

ppp binding ppp-prof

PPPoE接続の設定です。

PPPプロファイルにユーザー名/パスワードを設定し、インタフェースにPPPプロファイルの関連付けを行います。

インタフェースのカプセル化種別をPPPoEに設定します。

interface Tunnel1.0

ip unnumbered GigaEthernet2.0

トンネルインタフェースのIPアドレス設定です。

ip unnumberedコマンドにより、LAN側インタフェース :

GE2.0 と共有することもできます。interface Tunnel1.0

ip tcp adjust-mss auto

トンネルを通るTCPパケットのMSS値をトンネルインタフェースのMTU長以下に自動調整します。

この設定はTCPフローが通る経路の一箇所に設定すればよいため、本例では本装置(A)側にのみ設定をしています。

proxy-dns server 10.1.1.1 priority 110

proxy-dns server 10.1.1.2 priority 90

interface GigaEthernet2.0

proxy-dns ip enable

interface Tunnel1.0

proxy-dns ip enable

interface Tunnel2.0

proxy-dns ip enable

プロキシDNSの設定です。

プロキシDNSサーバーを複数設定する場合は、優先度に変化を付けて設定します。

デフォルトの優先度は100です。

プロキシDNSの有効化設定は、インタフェースに行います。

対向先からもDNS解決ができるようにトンネルインタフェースにもプロキシDNSを有効化します。

ip dhcp profile dhcp-prof

dns-server 192.168.0.254

interface GigaEthernet2.0

ip dhcp enable

ip dhcp binding dhcp-prof

DHCPサーバー機能の設定です。

プロキシDNS機能を使用するため、端末に通知するDNSサーバーのIPアドレスを設定します。

interface GigaEthernet0.1

ip napt enable

ip napt static GigaEthernet0.1 udp 500

ip napt static GigaEthernet0.1 50

プライベートIPアドレスをグローバルIPアドレスに変換するため、NAPTを有効化します。

対向装置からIPsecの接続が開始されるため、IKEパケット(UDP/500)とESPパケット(プロトコル番号 : 50)をWAN側インタフェースに転送する静的NAPTの設定を行います。

4.3.2.2. 本装置(B)の解説

ip route default Tunnel0.0

デフォルトルートをトンネルインタフェースに設定します。

これにより拠点2宛てやインターネット通信も全てセンター経由で通信します。

ike suppress-dangling

ダングリングSA抑止機能を有効にします。

ike keepalive ike-poli 10 3

IKEキープアライブの設定です。

デフォルト10秒間隔でキープアライブを送信し、3回連続で応答を受信しなかった場合にSAを削除します。

ike local-id ike-poli keyid ike-id1

IKEフェーズ1で送信するIDを設定します。

対向装置と同じIDを設定します。

4.3.2.3. 本装置(C)の解説

本装置(A)、本装置(B)と同様の考え方で設定します。

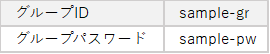

4.4. ダイナミックDNSを使用したインターネットVPN(IKEv1)

PPPoE接続によるインターネットVPN接続設定例です。

NetMeisterのダイナミックDNSを利用してIKEv1接続する例です。

グループIDとグループパスワードは、以下の内容でNetMeisterに登録済みとします。

4.4.1. 設定

4.4.1.1. 本装置(A)の設定

Router# configure

Router(config)#hostname IX-R2520-A

IX-R2520-A(config)# ip route default GigaEthernet0.1

IX-R2520-A(config)# ip route 192.168.1.0/24 Tunnel0.0

IX-R2520-A(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

IX-R2520-A(config)# ike policy ike-poli peer-fqdn-ipv4 IX-R2520-B.sample-gr.nmddns.jp key pres-key ike-prop

IX-R2520-A(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

IX-R2520-A(config)# ipsec autokey-map ipsec-poli ipv4 peer-fqdn-ipv4 IX-R2520-B.sample-gr.nmddns.jp ipsec-prop

IX-R2520-A(config)# ipsec local-id ipsec-poli 192.168.0.0/24

IX-R2520-A(config)# ipsec remote-id ipsec-poli 192.168.1.0/24

IX-R2520-A(config)# nm ip enable

IX-R2520-A(config)# nm account sample-gr password plain sample-pw

IX-R2520-A(config)# nm sitename tokyo

IX-R2520-A(config)# ppp profile ppp-prof

IX-R2520-A(config-ppp-ppp-prof)# authentication myname user-a@example.com

IX-R2520-A(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

IX-R2520-A(config-ppp-ppp-prof)# exit

IX-R2520-A(config)# interface GigaEthernet2.0

IX-R2520-A(config-GigaEthernet2.0)# ip address 192.168.0.254/24

IX-R2520-A(config-GigaEthernet2.0)# no shutdown

IX-R2520-A(config-GigaEthernet2.0)# exit

IX-R2520-A(config)# interface GigaEthernet0.1

IX-R2520-A(config-GigaEthernet0.1)# encapsulation pppoe

IX-R2520-A(config-GigaEthernet0.1)# ppp binding ppp-prof

IX-R2520-A(config-GigaEthernet0.1)# ip address ipcp

IX-R2520-A(config-GigaEthernet0.1)# no shutdown

IX-R2520-A(config-GigaEthernet0.1)# exit

IX-R2520-A(config)# interface Tunnel0.0

IX-R2520-A(config-Tunnel0.0)# tunnel mode ipsec

IX-R2520-A(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

IX-R2520-A(config-Tunnel0.0)# ip tcp adjust-mss auto

IX-R2520-A(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

IX-R2520-A(config-Tunnel0.0)# no shutdown

IX-R2520-A(config-Tunnel0.0)# exit

IX-R2520-A(config)#

4.4.1.2. 本装置(B)の設定

Router# configure

Router(config)# hostname IX-R2520-B

IX-R2520-B(config)# ip route default GigaEthernet0.1

IX-R2520-B(config)# ip route 192.168.0.0/24 Tunnel0.0

IX-R2520-B(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

IX-R2520-B(config)# ike policy ike-poli peer-fqdn-ipv4 IX-R2520-A.sample-gr.nmddns.jp key pres-key ike-prop

IX-R2520-B(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

IX-R2520-B(config)# ipsec autokey-map ipsec-poli ipv4 peer-fqdn-ipv4 IX-R2520-A.sample-gr.nmddns.jp ipsec-prop

IX-R2520-B(config)# ipsec local-id ipsec-poli 192.168.1.0/24

IX-R2520-B(config)# ipsec remote-id ipsec-poli 192.168.0.0/24

IX-R2520-B(config)# nm ip enable

IX-R2520-B(config)# nm account sample-gr password plain sample-pw

IX-R2520-B(config)# nm sitename osaka

IX-R2520-B(config)# ppp profile ppp-prof

IX-R2520-B(config-ppp-ppp-prof)# authentication myname user-b@example.com

IX-R2520-B(config-ppp-ppp-prof)# authentication password user-b@example.com password-b

IX-R2520-B(config-ppp-ppp-prof)# exit

IX-R2520-B(config)# interface GigaEthernet2.0

IX-R2520-B(config-GigaEthernet2.0)# ip address 192.168.1.254/24

IX-R2520-B(config-GigaEthernet2.0)# no shutdown

IX-R2520-B(config-GigaEthernet2.0)# exit

IX-R2520-B(config)# interface GigaEthernet0.1

IX-R2520-B(config-GigaEthernet0.1)# encapsulation pppoe

IX-R2520-B(config-GigaEthernet0.1)# ppp binding ppp-prof

IX-R2520-B(config-GigaEthernet0.1)# ip address ipcp

IX-R2520-B(config-GigaEthernet0.1)# no shutdown

IX-R2520-B(config-GigaEthernet0.1)# exit

IX-R2520-B(config)# interface Tunnel0.0

IX-R2520-B(config-Tunnel0.0)# tunnel mode ipsec

IX-R2520-B(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

IX-R2520-B(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

IX-R2520-B(config-Tunnel0.0)# no shutdown

IX-R2520-B(config-Tunnel0.0)# exit

IX-R2520-B(config)#

4.4.2. 解説

4.4.2.1. 本装置(A)の解説

hostname IX-R2520-A

ホスト名 :

IX-R2520-A を設定します。ホスト名は、NetMeister上で装置名として表示されます。

NetMeisterダイナミックDNSサービスのドメインの一部となります。

ip route default GigaEthernet0.1

ip route 192.168.1.0/24 Tunnel0.0

デフォルトルートをPPPoEインタフェースに設定します。

IPsec接続先をトンネルインタフェースに設定します。

ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

ike policy ike-poli peer-fqdn-ipv4 IX-R2520-B.sample-gr.nmddns.jp key pres-key ike-prop

ISAKMP SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 、DHグループ 15 を指定しています。また、IKEのネゴシエーションを行う対向先のFQDNと事前共有鍵の設定を行います。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec autokey-map ipsec-poli ipv4 peer-fqdn-ipv4 IX-R2520-B.sample-gr.nmddns.jp ipsec-prop

IPsec SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 を指定しています。また、対向先のFQDNを設定します。

ipsec local-id ipsec-poli 192.168.0.0/24

ipsec remote-id ipsec-poli 192.168.1.0/24

IPsecフェーズ2のID設定です。

IPsecで接続する対向装置とIDが対になるように設定します。

nm ip enable

NetMeisterクライアント機能を有効化します。

nm account sample-gr password plain sample-pw

NetMeisterで登録したグループID : sample-gr とパスワード : sample-pw を設定します。

nm sitename tokyo

NetMeisterで登録する拠点ID :

tokyo を設定します。本設定を省略した場合、ホスト名が拠点IDとして設定されます。

interface Tunnel0.0

tunnel mode ipsec

ipsec policy tunnel ipsec-poli

トンネルモードをIPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。

ppp profile ppp-prof

authentication myname user-a@example.com

authentication password user-a@example.com password-a

interface GigaEthernet0.1

encapsulation pppoe

ppp binding ppp-prof

PPPoE接続の設定です。

PPPプロファイルにユーザー名/パスワードを設定し、インタフェースにPPPプロファイルの関連付けを行います。

インタフェースのカプセル化種別をPPPoEに設定します。

interface Tunnel0.0

ip unnumbered GigaEthernet2.0

トンネルインタフェースのIPアドレス設定です。

ip unnumberedコマンドにより、LAN側インタフェース :

GE2.0 と共有することもできます。interface Tunnel0.0

ip tcp adjust-mss auto

トンネルを通るTCPパケットのMSS値をトンネルインタフェースのMTU長以下に自動調整します。

この設定はTCPフローが通る経路の一箇所に設定すればよいため、本例では本装置(A)側にのみ設定をしています。

4.4.2.2. 本装置(B)の解説

本装置(A)と同様の考え方で設定します。

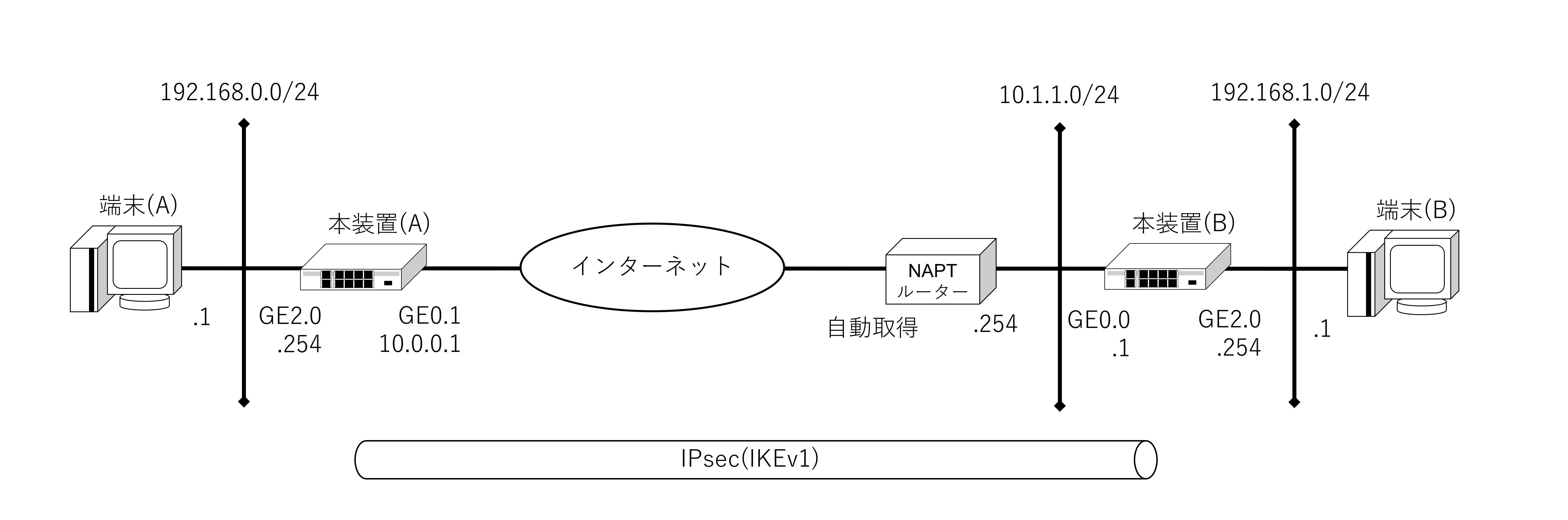

4.5. NAT装置配下によるインターネットVPN(IKEv1)

PPPoE接続によるインターネットVPN接続設定例です。

IPsecのIKEv1によるNATトラバーサル機能を使用してアグレッシブモードで接続する例です。

4.5.1. 設定

4.5.1.1. 本装置(A)の設定

Router# configure

Router(config)# ip route default GigaEthernet0.1

Router(config)# ip route 192.168.1.0/24 Tunnel0.0

Router(config)# ike nat-traversal

Router(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike policy ike-poli peer any key pres-key mode aggressive ike-prop

Router(config)# ike commit-bit ike-poli

Router(config)# ike remote-id ike-poli keyid ike-id

Router(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Router(config)# ipsec dynamic-map ipsec-poli ipv4 ipsec-prop ike ike-poli

Router(config)# ipsec commit-bit ipsec-poli

Router(config)# ipsec local-id ipsec-poli 192.168.0.0/24

Router(config)# ipsec remote-id ipsec-poli 192.168.1.0/24

Router(config)# ppp profile ppp-prof

Router(config-ppp-ppp-prof)# authentication myname user-a@example.com

Router(config-ppp-ppp-prof)# authentication password user-a@example.com password-a

Router(config-ppp-ppp-prof)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.0.254/24

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface GigaEthernet0.1

Router(config-GigaEthernet0.1)# encapsulation pppoe

Router(config-GigaEthernet0.1)# ppp binding ppp-prof

Router(config-GigaEthernet0.1)# ip address 10.0.0.1/32

Router(config-GigaEthernet0.1)# no shutdown

Router(config-GigaEthernet0.1)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# tunnel mode ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ip tcp adjust-mss auto

Router(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)#

4.5.1.2. 本装置(B)の設定

Router# configure

Router(config)# ip route default 10.1.1.254

Router(config)# ip route 192.168.0.0/24 Tunnel0.0

Router(config)# ike nat-traversal

Router(config)# ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

Router(config)# ike suppress-dangling

Router(config)# ike policy ike-poli peer 10.0.0.1 key pres-key mode aggressive ike-prop

Router(config)# ike keepalive ike-poli 10 3

Router(config)# ike local-id ike-poli keyid ike-id

Router(config)# ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

Router(config)# ipsec autokey-map ipsec-poli ipv4 peer 10.0.0.1 ipsec-prop

Router(config)# ipsec local-id ipsec-poli 192.168.1.0/24

Router(config)# ipsec remote-id ipsec-poli 192.168.0.0/24

Router(config)# interface GigaEthernet0.0

Router(config-GigaEthernet0.0)# ip address 10.1.1.1/24

Router(config-GigaEthernet0.0)# no shutdown

Router(config-GigaEthernet0.0)# exit

Router(config)# interface GigaEthernet2.0

Router(config-GigaEthernet2.0)# ip address 192.168.1.254/24

Router(config-GigaEthernet2.0)# no shutdown

Router(config-GigaEthernet2.0)# exit

Router(config)# interface Tunnel0.0

Router(config-Tunnel0.0)# tunnel mode ipsec

Router(config-Tunnel0.0)# ip unnumbered GigaEthernet2.0

Router(config-Tunnel0.0)# ipsec policy tunnel ipsec-poli

Router(config-Tunnel0.0)# no shutdown

Router(config-Tunnel0.0)# exit

Router(config)#

4.5.2. 解説

4.5.2.1. 本装置(A)の解説

ip route default GigaEthernet0.1

ip route 192.168.1.0/24 Tunnel0.0

デフォルトルートをPPPoEインタフェースに設定します。

IPsec接続先をトンネルインタフェースに設定します。

ike nat-traversal

NATトラバーサル機能を有効化します。

ポリシー名を省略すると全てのIKEポリシーでNATトラバーサルが有効になります。

ike proposal ike-prop encryption aes-256 hash sha2-512 group 3072-bit

ike policy ike-poli peer any key pres-key mode aggressive ike-prop

ISAKMP SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 、DHグループ 15 を指定しています。また、IKEのネゴシエーションを行う対向先のIPアドレスと事前共有鍵の設定を行います。

対向先が動的IPアドレスの場合は、anyを指定します。

ike commit-bit ike-poli

IKEアグレッシブモードにてコミットビットを使用します。

ike remote-id ike-poli keyid ike-id

IKEフェーズ1で接続を許可するIDを設定します。

対向装置と同じIDを設定します。

ipsec autokey-proposal ipsec-prop esp-aes-256 esp-sha2-512

ipsec dynamic-map ipsec-poli ipv4 ipsec-prop ike ike-poli

IPsec SA確立に使用するプロポーザルの指定を行います。

本例では、暗号アルゴリズムをAES

256bit 、認証アルゴリズムを SHA2-512 を指定しています。対向先が動的IPアドレスの場合、ダイナミックマップを使用します。

ipsec commit-bit ipsec-poli

IPsecフェーズ2でもコミットビットを使用します。

ipsec local-id ipsec-poli 192.168.0.0/24

ipsec remote-id ipsec-poli 192.168.1.0/24

IPsecフェーズ2のID設定です。

IPsecで接続する対向装置とIDが対になるように設定します。

interface Tunnel0.0

tunnel mode ipsec

ipsec policy tunnel ipsec-poli

トンネルモードをIPsecに設定します。

トンネルインタフェースにIPsecのポリシー名を関連付けます。

ppp profile ppp-prof

authentication myname user-a@example.com

authentication password user-a@example.com password-a

interface GigaEthernet0.1

encapsulation pppoe

ppp binding ppp-prof

PPPoE接続の設定です。

PPPプロファイルにユーザー名/パスワードを設定し、インタフェースにPPPプロファイルの関連付けを行います。

インタフェースのカプセル化種別をPPPoEに設定します。

interface Tunnel0.0

ip unnumbered GigaEthernet2.0

トンネルインタフェースのIPアドレス設定です。

ip unnumberedコマンドにより、LAN側インタフェース :

GE2.0 と共有することもできます。interface Tunnel0.0

ip tcp adjust-mss auto

トンネルを通るTCPパケットのMSS値をトンネルインタフェースのMTU長以下に自動調整します。

この設定はTCPフローが通る経路の一箇所に設定すればよいため、本例では本装置(A)側にのみ設定をしています。

4.5.2.2. 本装置(B)の解説

ike suppress-dangling

ダングリングSA抑止機能を有効にします。

ike keepalive ike-poli 10 3

IKEキープアライブの設定です。

デフォルト10秒間隔でキープアライブを送信し、3回連続で応答を受信しなかった場合にSAを削除します。

ike local-id ike-poli keyid ike-id

IKEフェーズ1で送信するIDを設定します。

対向装置と同じIDを設定します。