2.1.10. VPNクライアントソフト NET-GとWAをIPsecで接続する(コマンド設定)

概要

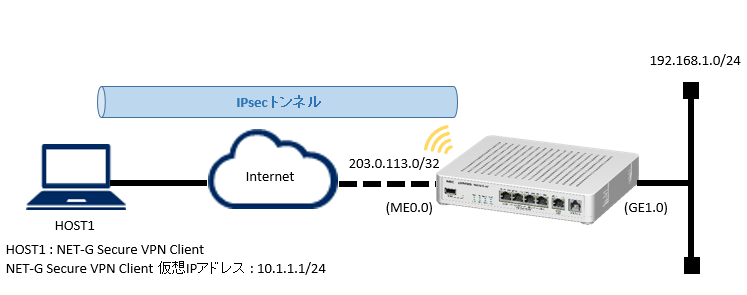

ネットワーク構成図

IKEパラメータ

パラメータ名 |

設定値 |

|---|---|

鍵交換モード |

アグレッシブモード |

暗号アルゴリズム |

AES-256 |

認証アルゴリズム |

SHA-1 |

DHグループ |

1024bit |

事前共有鍵 |

secret |

ライフタイム |

43200秒(12時間) |

ID(NET-G Secure VPN Client) |

FQDN "NEC” |

IPsecパラメータ

パラメータ名 |

設定値 |

|---|---|

カプセル化方式 |

ESP |

暗号アルゴリズム |

AES-256 |

認証アルゴリズム |

SHA-1 |

PFS |

あり(1024bit) |

ライフタイム |

43200秒 |

NET-G Secure VPN Clientのパラメータ

パラメータ名 |

設定値 |

|---|---|

IKE認証ID |

NEC |

仮想IPアドレス |

10.1.1.1/24 |

NET-G設定

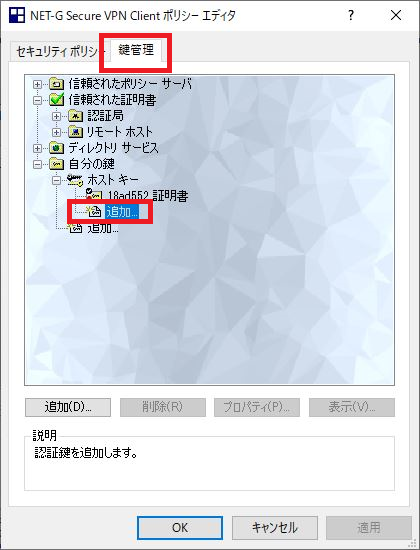

「鍵管理」タブをクリックし、ホストキーの「追加」をダブルクリックします。

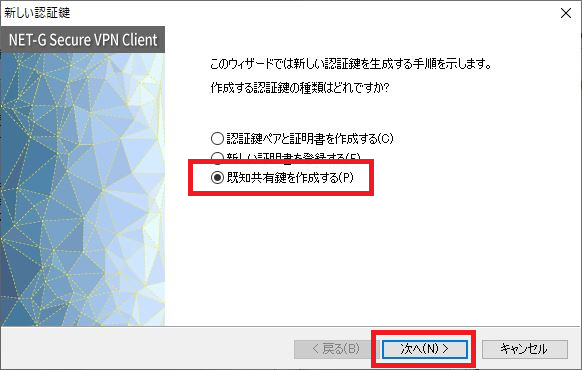

「既知共有鍵を作成する」にチェックし、「次へ」をクリックします。

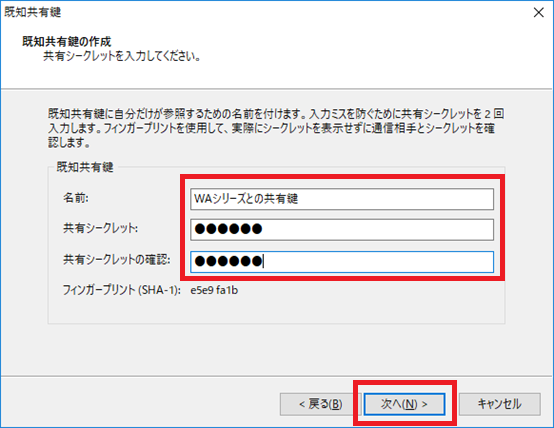

「名前」、「共有シークレット」、「共有シークレットの確認」を入力し、「次へ」をクリックします。 本事例では、共有シークレットは「secret」としています。

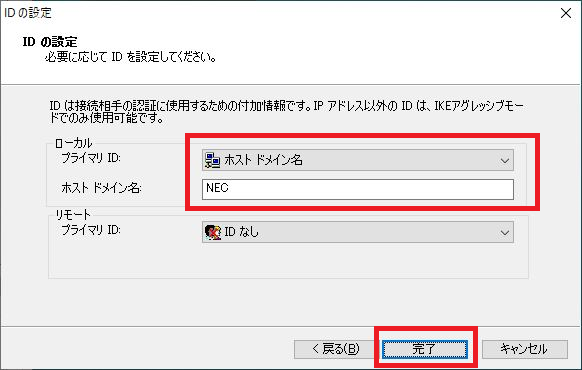

プライマリIDは「ホストドメイン名」を選択、ホストドメイン名にドメイン名を入力し、「完了」をクリックします。 本事例では、ドメイン名は「NEC」としています。

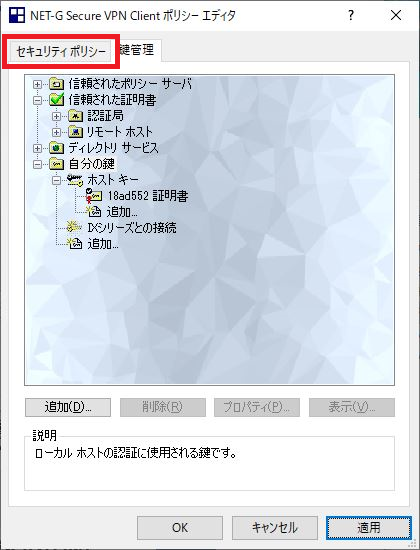

「セキュリティポリシー」タブをクリックします。

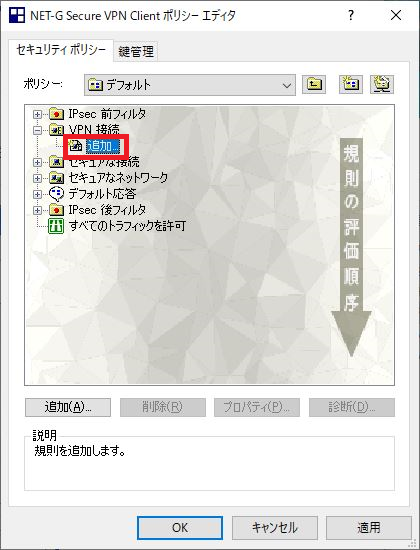

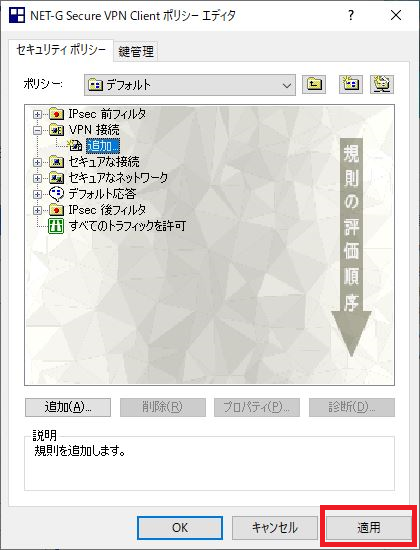

「VPN接続」の追加をダブルクリックします。

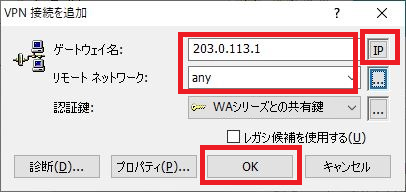

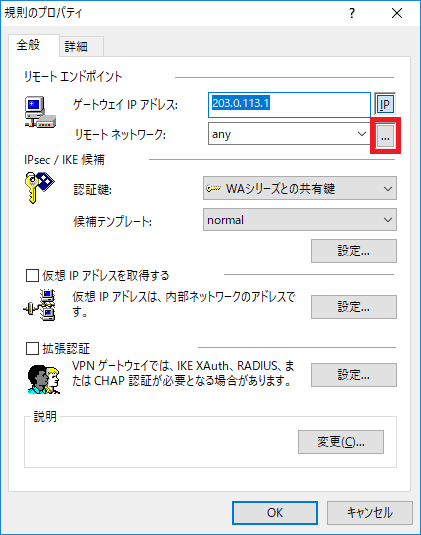

IPボタンをクリック後、「ゲートウェイ名」にWAルータのWAN側IPアドレスを入力、「リモートネットワーク」は「any」を選択し、「OK」をクリックします。

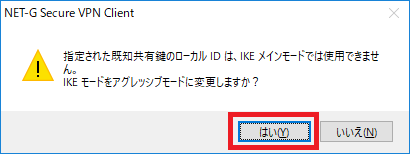

「はい」をクリックします。

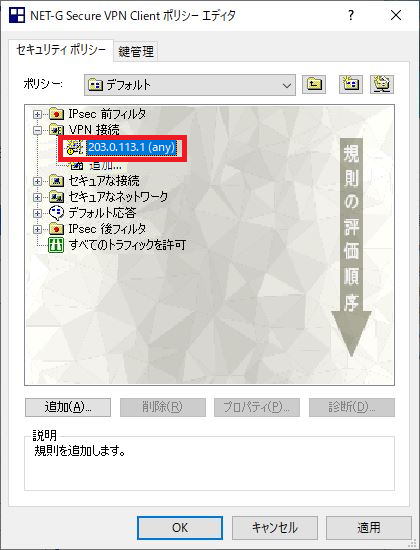

追加した接続先をクリックします。

リモートネットワークの「...」ボタンをクリックします。

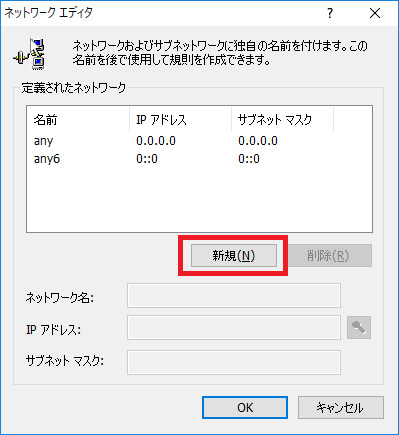

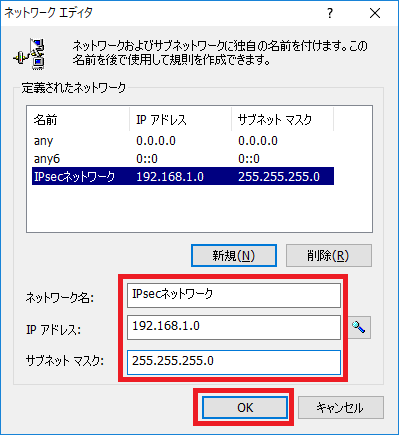

「新規」をクリックします。

「ネットワーク名」、「IPアドレス」、「サブネットマスク」に入力し、「OK」を押します。 「ネットワーク名」は任意の名前、「IPアドレス」、「サブネットマスク」は、 WAのLAN側IPアドレスを入力します。

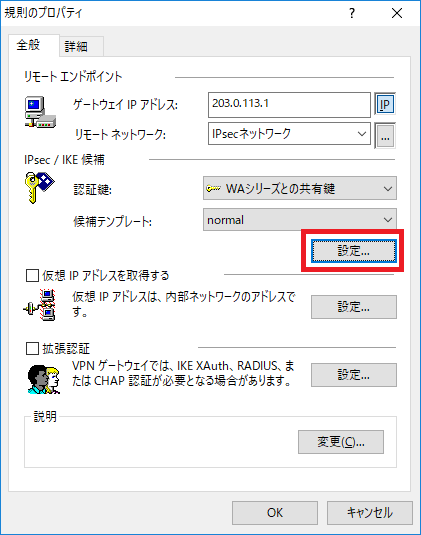

IPsec/IKE候補の「設定」をクリックします。

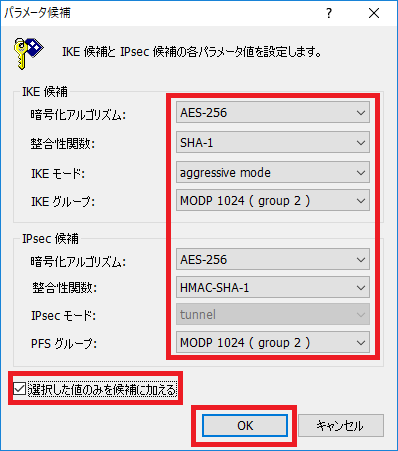

IKE、IPsecの各パラメータを入力、「選択した値のみを候補に加える」にチェックし、「OK」をクリックします。

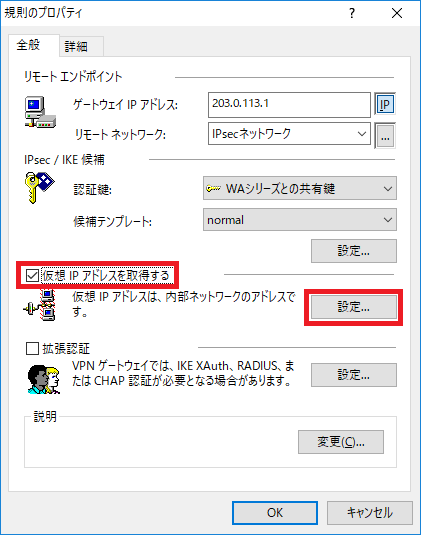

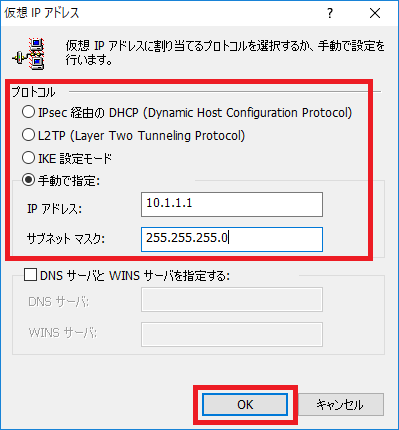

「仮想IPアドレスを取得する」にチェックし、「設定」をクリックします。

「手動で指定」にチェック、IPアドレスとサブネットマスクを入力し、「OK」をクリックします。

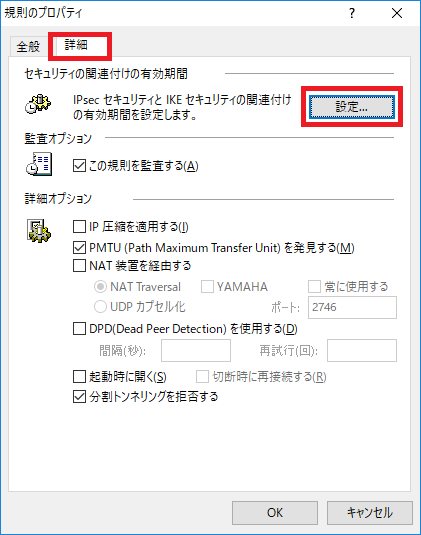

「詳細」タブをクリックし、「設定」をクリックします。

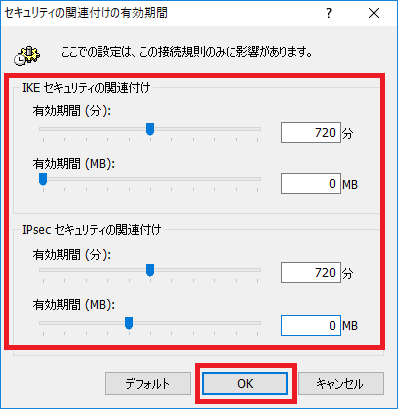

各有効期間を入力し、「OK」をクリックします。

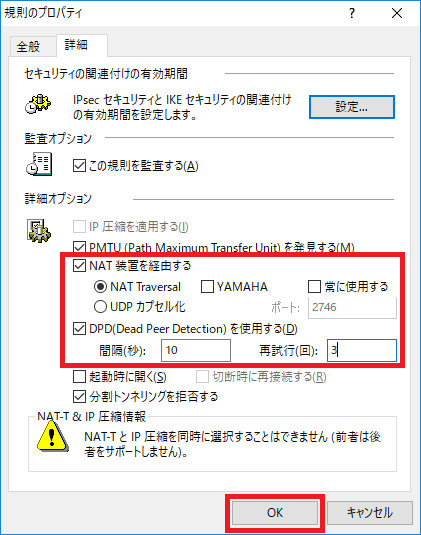

「NAT装置を経由する」にチェック、「NAT Traversal」にチェック、「DPD(Dead Peer Detection)を使用する」にチェックし、 「間隔」、再試行(回)に値を入力後、「OK」をクリックします。

「適用」をクリックします。

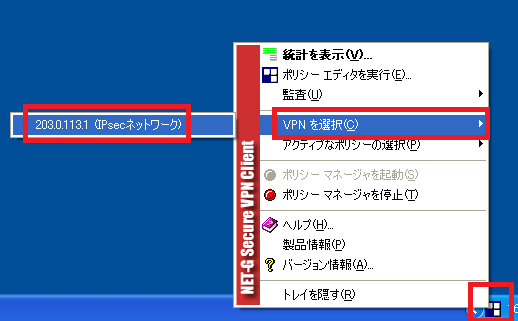

タスクトレイのNET-Gアイコンを右クリック、「VPNを選択」をクリックし、IPsecネットワークをクリックします。

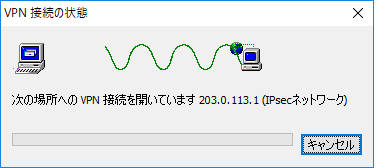

VPN接続を開始します。

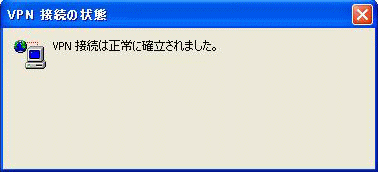

「VPN接続は正常に確立されました」と表示されたことを確認します。

WA1512 サンプルコンフィグ

設定項目 |

コンフィグ |

|---|---|

ホスト名の設定 |

hostname WA1512 |

ログインユーザ名、

パスワードの設定

|

username |

Web-GUIログインユーザ名、

パスワードの設定

|

http-username

(Web-GUIログインユーザ名) password plain (Web-GUIログインパスワード) administrator |

DHCPサーバの設定

|

ip dhcp-server enable

ip dhcp-server profile default

default-gateway auto

dns-server auto

subnet-mask auto

|

LANインタフェースの設定 |

interface GigaEthernet1.0

ip address 192.168.1.200/24

ip dhcp-server binding default

no shutdown

|

WANインタフェースの設定 |

interface MobileEthernet0.0

ip address dhcp

ip tcp adjust-mss auto

ip napt enable

ip napt reserve icmp ※pingによる疎通確認後に削除推奨

ip napt reserve udp 500

ip napt reserve esp

ip napt reserve udp 4500

mobile id IP

(APN)mobile username

(ユーザ名)mobile password plain

(パスワード)auto-connect

no shutdown

|

ループバックインターフェースの設定 |

interface Loopback0.0

ip address 127.0.0.1/8

no shutdown

|

IPsecインターフェースの設定 |

interface IPsec0

ip address unnumbered

ip tcp adjust-mss auto

ipsec map ipsecprof1

no shutdown

|

ルーティングの設定 |

ip route 10.1.1.0/24 IPsec0

ip route default MobileEthernet0.0

|

DNSプロキシの設定 |

proxy-dns ip enable

proxy-dns server default MobileEthernet0.0 dhcp

|

IKEプロポーザルの設定 |

ike proposal ikeprop1

encryption-algorithm aes256-cbc

authentication-algorithm hmac-sha1

lifetime 28800

dh-group 1024-bit

|

IKEポリシーの設定 |

ike policy ikepol1

mode aggressive

remote-id fqdn

(key-id)dpd-keepalive enable ph1 20 3

proposal ikeprop1

pre-shared-key plain

(事前共有鍵)nat-traversal enable keepalive 20

|

IPsecプロポーザルの設定 |

ipsec proposal ipsecprop1

protocol esp enc-algo aes256-cbc auth-algo hmac-sha1-96

lifetime 28800

|

IPsecポリシーの設定 |

ipsec policy ipsecpol1

local-id 192.168.1.0/24

remote-id 10.1.1.1/32

proposal ipsecprop1

|

IPsecプロファイルの設定 |

ipsec profile ipsecprof1

mode tunnel

ipsec policy ipsecpol1

ike policy ikepol1

source MobileEthernet0.0

peer any

|

Webサーバの設定 |

https-server ip enable

https-server ip permit 192.168.1.0/24

https-server ip redirect enable

|

VPN LEDの設定 |

led vpn ipsec |

サンプルコンフィグのダウンロード

WA1512のサンプルコンフィグのダウンロードはこちら サンプルコンフィグ.

コンフィグの適用方法

コンフィグの適用方法はこちら→ CLIによるコンフィグの適用方法

動作確認済みSIM

注意